Реклама

У недавном чланку о провери да ли сте били погођен Гавкеровим хакерским инцидентом Како сазнати је ли Ваша адреса е-поште процурила кроз Гавкер-ову базу података Опширније , један од корака који је укључивао претварање адресе е-поште у хасх МД5.

Имали смо неколико питања читалаца који су се тачно питали о чему се ради и зашто је тај процес неопходан. Није наш стил да вас остављамо да постављате питања, па ево вам потпуног прекривања МД5, хеширања и малог прегледа рачунара и криптографије.

Цриптограпхиц Хасхинг

МД5 значи Месеја ДНајстарији алгоритам 5, а изумио га је славни амерички криптограф професор Роналд Ривест 1991. године да би заменио стари МД4 стандард. МД5 је једноставно назив за врсту криптографске хасх функције коју је Рон смислио, још од ’91.

Идеја која стоји иза криптографског хасхинга је узети произвољни блок података и вратити „хасх“ вредности фиксне величине. То могу бити било који подаци, било које величине, али вредности хасх-а ће увек бити фиксне. Пробајте и сами овде.

Криптографско хасхирање има бројне намене и постоји огроман број алгоритама (осим МД5) који су дизајнирани да ураде сличан посао. Једна од главних употреба криптографског хасхирања је верификација садржаја поруке или датотеке након преноса.

Ако сте икада преузели посебно велику датотеку (Линук дистрибуције, такве ствари) вероватно ћете приметити вредност хасх-а која је уз то. Након преузимања ове датотеке, помоћу хасх-а можете проверити да се датотека коју сте преузели ни на који начин не разликује од датотеке која се оглашава.

Иста метода функционише и за поруке, при чему хасх потврђује да се примљена порука подудара са посланом поруком. На врло основном нивоу, ако ви и пријатељ имате сваки велики фајл и желите да проверите да ли су потпуно исти без напредног преноса, хасх код ће то учинити уместо вас.

Алгоритми хеширања такође играју улогу у идентификацији података или датотека. Добар пример за то је пеер то пеер мреже за дељење датотека, као што је еДонкеи2000. Систем је користио варијанту алгоритма МД4 (испод) која је такође комбиновала величину датотеке у хасх-у како би брзо указала на датотеке на мрежи.

Пример овог потписа је у могућности брзог проналажења података у хасх табелама, методом који најчешће користе претраживачи.

Друга употреба хешева је у чувању лозинки. Чување лозинки као јасног текста је лоша идеја, из очигледних разлога, па се уместо тога претварају у хасх вредности. Кад корисник унесе лозинку, претвара се у хасх вриједност и провјерава се у односу на познати похрањени хасх. Како је хеширање једносмјерни процес, под условом да је алгоритам здрав, тада постоји теоретски мала шанса да се оригинална лозинка дешифрује из хасх-а.

Криптографско хеширање се такође често користи у генерисању лозинки и изведених лозинки из једне фразе.

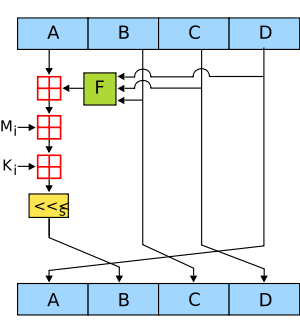

Алгоритам слагања порука 5

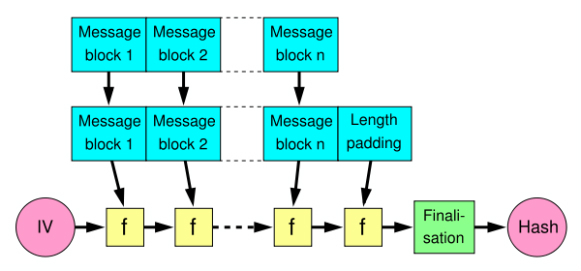

МД5 функција пружа 32-знаменкасти хексадецимални број. Ако бисмо „макеусеоф.цом“ претворили у МД5 хасх вредност, онда би изгледало: 64399513б7д734ца90181б27а62134дц. Изграђена је по методи која се зове Меркле „Дамгрова структура (испод), која се користи за израду хеш функција "отпорних на судар".

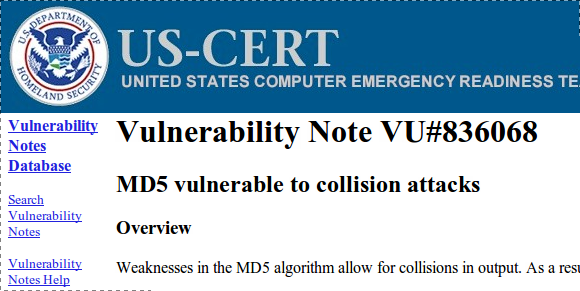

Међутим, ниједна сигурност није сигурна и 1996. године пронађени су потенцијални недостаци у алгоритму распршивања МД5. У то време нису виђени као фатални, а МД5 се и даље користио. 2004. године откривен је далеко озбиљнији проблем након што је група истраживача описала како да две одвојене датотеке деле исту МД5 хеш вредност. Ово је прва инстанца напада колизије која се користила против алгоритма хасхинг МД5. Напад колизије покушава да нађе два произвољна излаза који производе исту хасх вредност - отуда, судар (две датотеке које имају исту вредност).

Током наредних неколико година десили су се покушаји проналажења додатних безбедносних проблема у МД5, а 2008. године друга истраживачка група успела је да користи метод судара да би лажирао ССЛ сертификат пуноважност. Ово би могло навести кориснике да мисле како их сигурно прегледавају, а када нису. Америчко Министарство за унутрашњу безбедност најавио то: "корисници би требали избјегавати употребу МД5 алгоритма у било којем својству. Као што је показало претходно истраживање, требало би га сматрати криптографски сломљеним и неподобним за даљу употребу“.

Упркос упозорењу владе, многи сервиси и даље користе МД5 и као такви су технички угрожени. Међутим, могуће је „солити“ лозинке како би се спречили потенцијални нападачи који користе нападе речника (тестирање познатих речи) против система. Ако хакер има листу случајно често кориштених лозинки и базу података вашег корисничког налога, они могу провјерити хешеве у бази података у односу на оне на листи. Сол је случајни низ, који је повезан са постојећим хешевима лозинки, а затим поново хеше. Вриједност соли и резултирајући хасх се затим чувају у бази података.

Ако је хакер хтео да открије лозинке ваших корисника, прво би морао да дешифрује сош, а то чини напад на речник прилично бескорисним. Сол не утиче на саму лозинку, тако да увек морате изабрати тешко погодити лозинку.

Закључак

МД5 је једна од многих различитих метода идентификације, осигурања и верификације података. Криптографско распршивање је витално поглавље у историји сигурности и чување ствари скривеним. Као и код многих ствари дизајнираних имајући на уму сигурност, неко је отишао и сломио је.

Вероватно се нећете требати превише бринути због хасхирања и МД5 контролних жанрова у свакодневним навикама сурфовања, али бар сада знате шта они раде и како то раде.

Јесте ли икад требали нешто бацити? Да ли верификујете преузете датотеке? Да ли знате неке добре МД5 веб апликације? Јавите нам у коментарима!

Уводна слика: Схуттерстоцк

Тим је слободни писац који живи у Мелбоурну у Аустралији. Можете га пратити на Твиттеру.