Реклама

До сада би сви требали бити свесни опасности од обезбеђивања мрежа помоћу ВЕП-а, који Раније сам демонстрирао како можете да хакујете за 5 минута Како да разбијете сопствену ВЕП мрежу да бисте сазнали колико је она заиста несигурнаСтално вам говоримо да је коришћење ВЕП-а за 'обезбеђивање' ваше бежичне мреже заиста луда игра, али људи то и даље раде. Данас бих желео да вам покажем тачно колико је ВЕП заиста несигуран, до... Опширније . Савет је увек био да користите ВПА или ВПА2 да бисте заштитили своју мрежу, са дугом лозинком која се не може хаковати грубом силом.

Па, испоставило се да у већини рутера постоји значајан бацкдоор који се може искористити – у облику технологије тзв. ВПС. Читајте даље да бисте сазнали како хак функционише, како да тестирате сопствену мрежу и шта можете да урадите да то спречите.

Позадина

Сам ВПА је прилично сигуран. Приступна фраза се може пробити само грубом силом, тако да је реално хакована само ако сте одабрали слабу приступну фразу од једне речи.

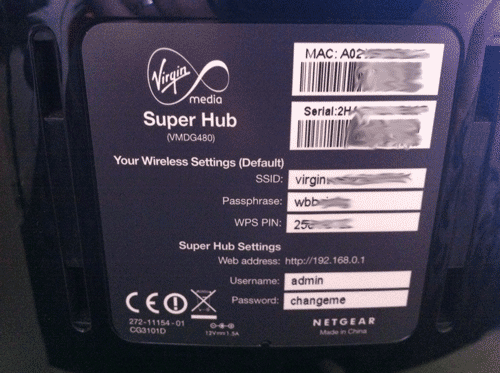

С друге стране, ВПС је технологија уграђена у већину Ви-Фи рутера која вам омогућава да лако заобиђете ВПА лозинку било користећи физички ПИН који је написан са стране рутера или дугме које можете да притиснете на оба уређаја да бисте упарили њих.

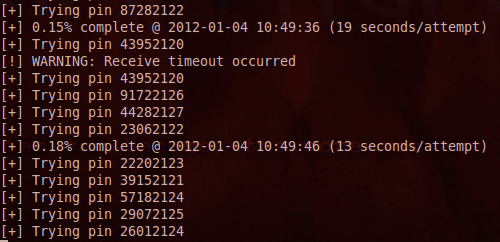

Испоставило се да је ВПС ПИН – оскудни 8-цифрени бројчани код – веома је подложан нападима грубе силе. Под претпоставком да је рутер осетљив и добар сигнал, ВПС ПИН може бити хакован за само 2 сата. Када се добије ВПС ПИН, открива се и ВПА приступна фраза.

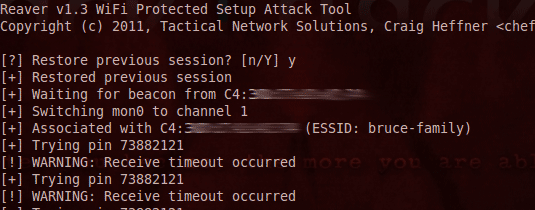

Реавер, објавио Цраиг Хеффнер и доступно за преузимање на Гоогле Цоде, је практична имплементација коју можете усмерити и пуцати на одрживе мреже. Ево видео снимка о томе у акцији (прескочите до краја ако желите само да видите читаву приступну фразу откривену нападачу):

Стефан Виехбоцк такође открили исту рањивост независно и издао сличан алат који можете преузети. Ево видео снимка Стефанове апликације у акцији:

Ублажавање напада

Постоји неколико метода за ублажавање напада. Први је да потпуно онемогућите ВПС опцију на рутеру. Нажалост, ово није могуће на сваком рутеру и обично је подразумевано омогућено, тако да су корисници који нису технички упућени овде подложни.

И не само то, већ сам то нашао на свом рутеру, опцију да ОНЕМОГУЋИ ВПС ПИН заправо није онемогућио ПИН који је написан са стране рутера - само кориснички дефинисани ПИН. Цитирам:

Када је онемогућен, корисници и даље могу да додају бежичног клијента преко ВПС-а помоћу дугмета или ПИН броја.

Дакле, у неким случајевима се чини да је ово трајна позадинска врата која се не могу ублажити само корисничким подешавањима.

Друга опција је да потпуно онемогућите бежичну мрежу на подложним уређајима, иако је ово очигледно неће бити одржива опција за већину корисника којима је потребна Ви-Фи функција за лаптопове и мобилне уређаје уређаја.

Напредни корисници међу вама можда у овом тренутку размишљају о филтрирању МАЦ адреса како би поставили листу специфичних уређајима којима је дозвољено да се придруже мрежи – али то се лако може заобићи лажирањем МАЦ адресе дозвољене уређај.

Коначно, уређаји могу покренути закључавање када се открију узастопни неуспели покушаји. Ово не ублажава напад у потпуности, али значајно повећава време потребно да се напад заврши. Верујем да Нетгеар рутери имају уграђен аутоматски блок од 5 минута, али у мом тестирању ово је само повећало потребно време напада на највише један дан.

Ажурирање фирмвера би могло да продужи време блокирања уређаја, чиме се експоненцијално повећава укупно време потребно за напад), али ово би требало да буде или иницирано од стране корисника (мало вероватно за већину корисника) или да се изврши аутоматски када се рутер поново покрене (као што је често случај са кабловским услуге).

Пробајте сами

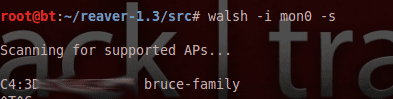

За оне који желе да тестирају своје кућне поставке на рањивост, можете добити најновији код од пројекат Реавер на Гоогле Цоде-у. Требаће вам нека врста Линука да бисте га тестирали (предлажем Бацктрацк), као и картицу која омогућава промискуитетно надгледање Ви-Фи мреже и одговарајући софтверски пакет драјвера/аирцрацк. Ако сте могли да пратите мој последњи туторијал на ВЕП црацкинг Како да разбијете сопствену ВЕП мрежу да бисте сазнали колико је она заиста несигурнаСтално вам говоримо да је коришћење ВЕП-а за 'обезбеђивање' ваше бежичне мреже заиста луда игра, али људи то и даље раде. Данас бих желео да вам покажем тачно колико је ВЕП заиста несигуран, до... Опширније , ово ће такође радити.

Након преузимања пакета, идите до директоријума и откуцајте (замена КСКСКСКС тренутним бројем верзије или запамтите да можете да притиснете ТАБ да би конзола аутоматски довршила команду за вас са одговарајућим именом датотеке):

тар -квф реавер-КСКСКСКСКС.тар.гз цд реавер-КСКСКСКС/срц. ./цонфигуре. направити. направи инсталацију. аирмон-нг старт влан0.

Требало би да видите нешто о креирању мон0 интерфејса. Да бисте скенирали одговарајуће мреже, користите:

валсх -и мон0.

и да започнете напад реавер, откуцајте (замењен БССИД хексадецималним БССИД-ом циљне мреже):

реавер -и мон0 -б БССИД -вв -д 0 --игноре-лоцкс.

Подразумева се да би ово било а тешко кривично дело жичане преваре за обављање на било којој мрежи за коју немате изричиту дозволу за тестирање.

Решавање проблема

Обавезно погледајте Реавер вики за потпунија најчешћа питања. Најчешћи проблем који сам открио био је или преслаб сигнал, што значи да потпуно ВПС руковање никада не би могло бити завршен, или се исти ПИН понавља заједно са тимеоутом – то је било због рутера 5 минута искључење.

Ипак сам оставио софтвер да ради, и након неког времена покушао би још неколико ПИН-ова, док моја кућна мрежа није била покварено за мање од 8 сати, а откривена је 20 алфанумеричких, мешовитих интерпункцијских приступних фраза које сам марљиво поставио на екрану.

Треба ли бити забринут?

Ово је још увек веома нов напад, али важно је да сте свесни опасности и знате како да се заштитите. Ако откријете да је ваш рутер рањив и имате број за подршку да позовете, предлажем да их питате колико ће дуго трајати док не буде доступно одговарајуће ажурирање фирмвера или како можете да извршите процес надоградње ако је доступно већ.

Неки корисници ће моћи лако да спрече овај напад једноставном променом подешавања, али за велике број рутера који се користе ово је трајни бацкдоор за који ће само ажурирање фирмвера ублажити донекле.

Обавестите нас у коментарима ако имате било каквих питања или сте успели да испробате ово на сопственом Ви-Фи.

Џејмс је дипломирао вештачку интелигенцију и има ЦомпТИА А+ и Нетворк+ сертификат. Он је главни програмер МакеУсеОф-а, а своје слободно време проводи играјући ВР паинтбалл и друштвене игре. Од детињства прави рачунаре.